Nguy cơ mã độc tiềm tàng trong các công cụ bẻ khóa bản quyền

Theo Bleeping Computer, SteelFox là một gói mã độc phân phối qua các diễn đàn và nền tảng torrent dưới dạng công cụ crack (bẻ khóa bản quyền) giả mạo. Mã độc này được ngụy trang như một công cụ kích hoạt cho các phần mềm hợp pháp như Foxit PDF Editor, JetBrains và AutoCAD, nhằm thu hút người dùng tải xuống. Kể từ khi phát hiện vào tháng 8.2023, Kaspersky cho biết SteelFox thực tế đã xuất hiện từ tháng 2.2023 và đang rộng rãi hơn thông qua nhiều kênh như blog và các bài đăng trên diễn đàn.

Một trong những quảng cáo cách kích hoạt trái phép phần mềm JetBrains nhưng thực chất là mã độc ngụy trang

SteelFox sử dụng một kỹ thuật phổ biến “mang theo driver dễ bị khai thác”, vốn thường được các nhóm tin tặc và các nhóm ransomware sử dụng. Bằng cách tận dụng driver dễ bị tổn thương WinRing0.sys, mã độc có thể tái kích hoạt các lỗ hổng CVE-2020-14979 và CVE-2021-41285, cho phép nâng quyền truy cập lên mức NT/SYSTEM – quyền cao nhất trên hệ thống. Điều này đồng nghĩa với việc tin tặc có thể truy cập không giới hạn vào bất kỳ tài nguyên và tiến trình nào trên thiết bị.

Khi cài đặt các công cụ crack giả mạo, người dùng vô tình cấp quyền truy cập admin, tạo điều kiện cho mã độc SteelFox hoạt động. Trong quá trình này, mã độc trông như một phần mềm hợp pháp cho đến khi các tệp tin được giải nén, lúc này mã độc cài đặt thêm các thành phần độc hại để tải SteelFox vào hệ thống.

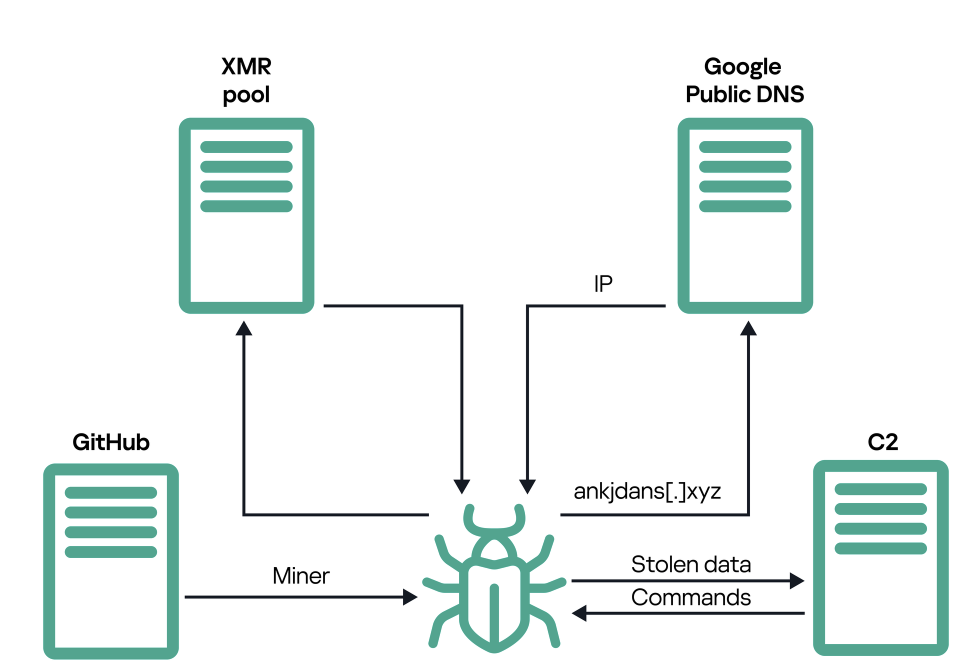

Sau khi đã chiếm quyền admin, SteelFox khởi tạo một dịch vụ để chạy WinRing0.sys. Driver này là một phần của XMRig, công cụ khai thác tiền điện tử Monero. Các nhà nghiên cứu từ Kaspersky cho biết phiên bản XMRig trong SteelFox đã được chỉnh sửa để kết nối với một mining pool (nhóm khai thác) với thông tin đăng nhập được mã hóa sẵn, từ đó tiến hành khai thác tiền điện tử bằng cách sử dụng tài nguyên của thiết bị nạn nhân.

SteelFox sử dụng một tên miền C2 (Command and Control) cố định nhưng tin tặc có thể giấu nó bằng cách thay đổi địa chỉ IP và sử dụng DNS công cộng của Google hoặc DNS qua HTTPS (DoH), giúp mã độc khó bị theo dõi và ngăn chặn hơn.

SteelFox sử dụng DNS của Google, GitHub và máy chủ C2 để khai thác tiền điện tử và đánh cắp dữ liệu từ các hệ thống Windows bị nhiễm mã độc

Ngoài chức năng khai thác tiền điện tử, SteelFox còn tích hợp một công cụ đánh cắp thông tin với khả năng thu thập dữ liệu từ 13 trình duyệt web khác nhau, bao gồm lịch sử duyệt web, cookie và thông tin thẻ tín dụng. Mã độc này cũng thu thập thông tin hệ thống, dữ liệu mạng và chi tiết về các kết nối từ xa (RDP). Các dữ liệu này sau đó được gửi đến máy chủ điều khiển (C2) của tin tặc qua một kết nối an toàn bằng cách sử dụng kỹ thuật SSL pinning và TLS v1.3, nhằm ngăn chặn việc bị phát hiện hay chặn đường truyền.

Kaspersky ghi nhận đã chặn SteelFox hơn 11.000 lần kể từ khi phát hiện, tuy nhiên số lượng các thiết bị bị nhiễm có thể lớn hơn nhiều. Các nạn nhân của mã độc này tập trung ở nhiều quốc gia trên toàn cầu. SteelFox hiện không nhắm vào đối tượng cụ thể nào, nhưng chủ yếu hướng đến những người dùng cài đặt các phần mềm như AutoCAD, JetBrains và Foxit PDF Editor.

Dù mới xuất hiện, SteelFox được đánh giá là một gói mã độc hoàn chỉnh và phức tạp. Kaspersky nhận định mã độc này được phát triển bởi một chuyên gia lập trình C++ có tay nghề cao, cho thấy mức độ chuyên nghiệp trong việc tích hợp các thư viện bên ngoài vào mã độc.

Các chuyên gia khuyến cáo người dùng nên thận trọng khi tải các phần mềm kích hoạt miễn phí từ internet, đặc biệt là từ các nguồn không chính thống, vì đó có thể là công cụ ngụy trang cho mã độc. Việc sử dụng phần mềm hợp pháp và cập nhật hệ điều hành thường xuyên có thể giúp giảm thiểu nguy cơ bị tấn công.