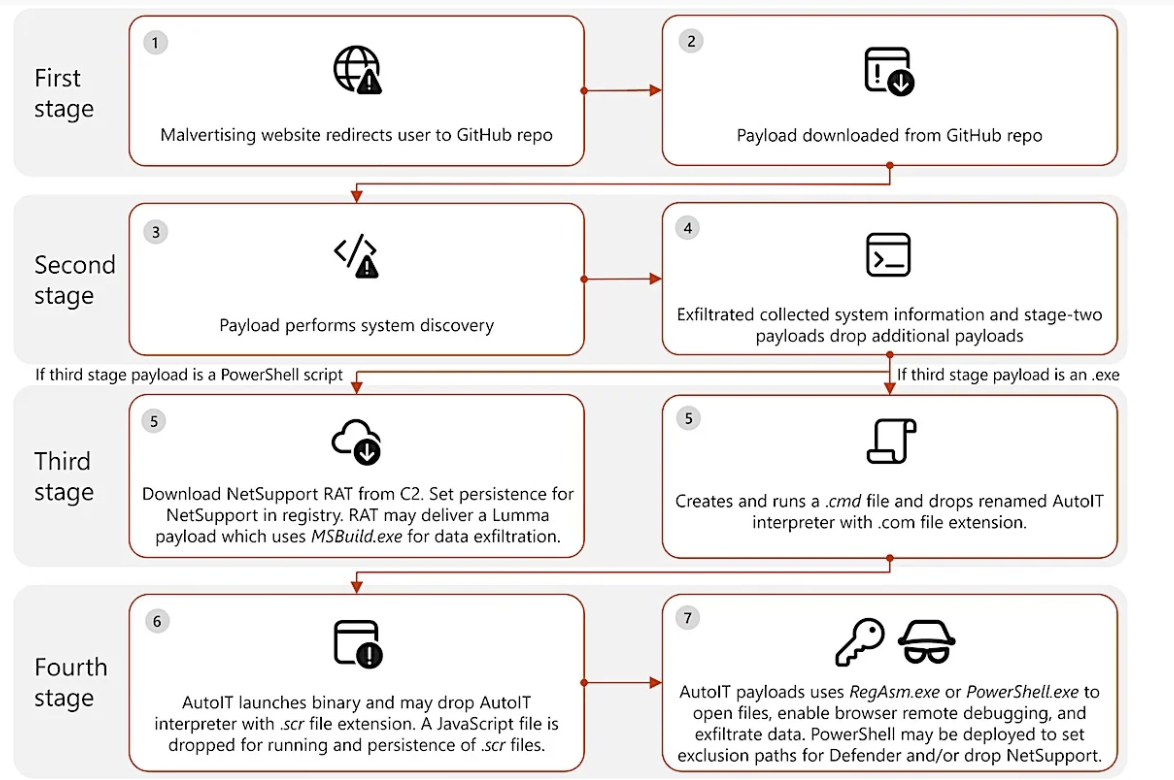

Theo BleepingComputer, chiến dịch này bắt đầu trên các trang web phát trực tuyến trái phép, nơi người dùng truy cập để xem nội dung vi phạm bản quyền. Tin tặc đã chèn các quảng cáo độc hại vào những video này, dẫn người xem qua một loạt chuyển hướng trước khi đưa họ đến các kho lưu trữ có mã độc trên GitHub do kẻ tấn công kiểm soát.

Tại đây, người dùng sẽ tải về một tệp chứa mã độc đầu tiên. Mã độc này thu thập thông tin hệ thống, bao gồm dữ liệu hệ điều hành, độ phân giải màn hình, dung lượng bộ nhớ và gửi chúng đến máy chủ do tin tặc điều khiển. Sau đó, nó triển khai một tệp mã độc thứ hai nhằm khai thác sâu hơn vào hệ thống bị nhiễm.

Sơ đồ mô tả quy trình tấn công từ quảng cáo độc hại trên web lậu đến việc tải mã độc, thu thập thông tin hệ thống và triển khai các công cụ đánh cắp dữ liệu

Loại mã độc ở giai đoạn hai phụ thuộc vào thiết bị bị tấn công. Trong một số trường hợp, tin tặc sử dụng NetSupport, một phần mềm truy cập từ xa (RAT), đi kèm với các phần mềm đánh cắp thông tin như Lumma Stealer hoặc Doenerium. Những phần mềm này có khả năng thu thập thông tin đăng nhập, dữ liệu tiền điện tử, tài khoản ngân hàng và nhiều dữ liệu nhạy cảm khác.

Trong một số trường hợp khác, mã độc sẽ tải về một tệp thực thi, kích hoạt dòng lệnh CMD và cài đặt một công cụ AutoIt được đổi tên với phần mở rộng “.com”. AutoIt sau đó tiếp tục thực hiện một loạt lệnh bổ sung, cuối cùng dẫn đến việc đánh cắp dữ liệu từ hệ thống mục tiêu.

Phần lớn các tệp mã độc này được lưu trữ trên GitHub; Microsoft đã xóa một số kho lưu trữ có liên quan. Ngoài GitHub, các tệp độc hại còn được phát tán qua các nền tảng khác như Dropbox và Discord. Hiện tại, Microsoft chưa xác định cụ thể nhóm tin tặc đứng sau chiến dịch này nhưng theo dõi chúng dưới tên gọi Storm-0408. Nhóm này chuyên phát tán mã độc thông qua các phương thức như lừa đảo qua email, tối ưu hóa công cụ tìm kiếm (SEO) và quảng cáo độc hại.

Theo Microsoft, chiến dịch tấn công lần này không nhắm vào một đối tượng cụ thể mà ảnh hưởng đến nhiều ngành công nghiệp và tổ chức khác nhau, bao gồm cả người dùng cá nhân lẫn doanh nghiệp. Điều này cho thấy mức độ nguy hiểm và phạm vi tấn công rộng của chiến dịch.