Người dùng Telegram phiên bản Desktop hiện đối mặt với một lỗ hổng bảo mật nghiêm trọng cho phép kẻ tấn công thu thập thông tin hệ thống thông qua tập tin (file) mang định dạng .m3u. Theo cảnh báo từ cộng đồng an ninh mạng, chỉ cần mở file .m3u được gửi qua Telegram, người dùng có thể bị rò rỉ địa chỉ IP, cổng kết nối (port) và đặc biệt là NTLMv2 hash (mã băm xác thực của Windows) – thông tin quan trọng có thể bị lợi dụng để chiếm quyền truy cập hệ thống.

Định dạng .m3u – hiểm họa giả dạng danh sách phát chia sẻ qua Telegram

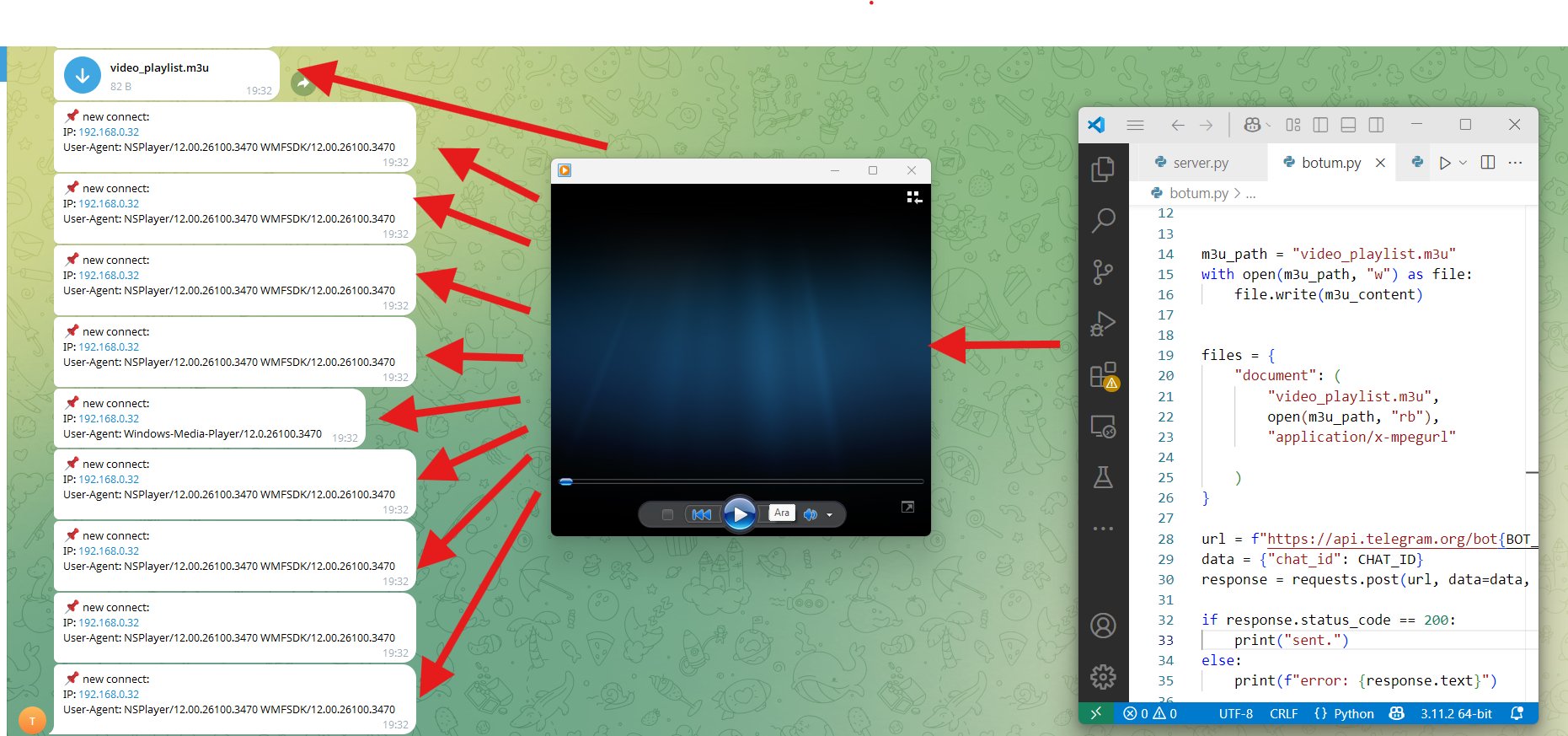

Mặc dù .m3u chỉ là định dạng văn bản thuần chứa danh sách phát phương tiện (playlist), nhưng trên nền tảng Telegram, khi người dùng nhấp để mở file này, hệ thống sẽ tự động truy cập vào các liên kết được nhúng bên trong. Các liên kết đó có thể dẫn đến máy chủ độc hại do kẻ tấn công kiểm soát. Khi trình phát đa phương tiện của Windows (ví dụ: Windows Media Player) thực hiện kết nối đến máy chủ đó, địa chỉ IP cục bộ, cổng kết nối và thông tin về trình phát sẽ bị gửi đi dưới dạng user-agent (thông tin nhận diện phần mềm truy cập).

Giả dạng dưới hình thức mở trình phát Windows Media Player khi mở tập tin m3u tải về từ Telegram, tin tặc có thể thu thập địa chỉ IP cùng nhiều thông tin khác từ người dùng

Đáng chú ý, kẻ tấn công có thể tận dụng kỹ thuật phản hồi độc hại thông qua giao thức SMB (Server Message Block – giao thức chia sẻ file và tài nguyên trong mạng Windows) để buộc máy tính của nạn nhân gửi thông tin NTLMv2 hash. Đây là dạng mã băm dùng để xác thực trong các phiên đăng nhập Windows, có thể bị lợi dụng để tấn công theo phương pháp “Pass-the-Hash” (đăng nhập vào hệ thống mà không cần mật khẩu gốc).

Cảnh báo từ chuyên gia bảo mật và nguy cơ bị chiếm quyền điều khiển hệ thống

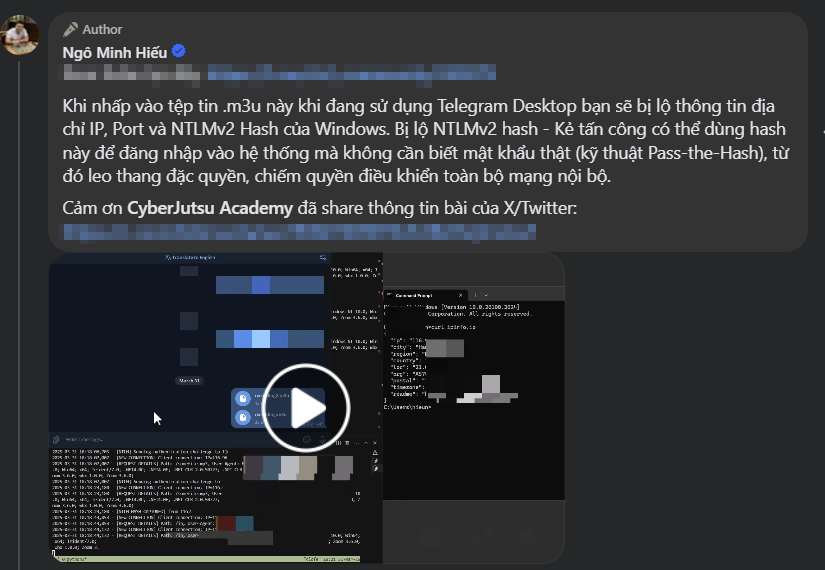

Chuyên gia an ninh mạng Ngô Minh Hiếu (Hiếu PC) đã lên tiếng cảnh báo người dùng không nên mở các file .m3u khi sử dụng Telegram Desktop. Theo ông, lỗ hổng này có thể bị khai thác để thu thập NTLMv2 hash và thực hiện các cuộc tấn công nghiêm trọng nhằm chiếm đoạt quyền điều khiển hệ thống nội bộ. Cảnh báo được đăng tải công khai trên mạng xã hội, kèm khuyến cáo người dùng cần cẩn trọng tuyệt đối với các file lạ gửi qua ứng dụng.

Cảnh báo từ ông Hiếu PC – chuyên viên công nghệ, Trung tâm Giám sát an toàn Không gian mạng quốc gia

ẢNH: CHỤP MÀN HÌNH FACEBOOK NGÔ MINH HIẾU

Nếu kẻ tấn công thu được NTLMv2 hash hợp lệ, chúng có thể sử dụng để truy cập vào các tài khoản hệ thống, đặc biệt nếu nạn nhân là quản trị viên hoặc có quyền cao trong mạng nội bộ. Từ đó, chúng có thể tiếp tục di chuyển trong hệ thống, leo thang đặc quyền (privilege escalation) và kiểm soát toàn bộ mạng lưới doanh nghiệp hoặc tổ chức. Một số hình ảnh và đoạn mã minh họa POC (proof-of-concept – bằng chứng mô phỏng) cho thấy rõ cơ chế thực thi tấn công, được công khai trên kho lưu trữ GitHub.

Telegram từng đưa ra cảnh báo về tập tin .m3u8 với thông điệp “việc mở file này có thể làm lộ địa chỉ IP”, thì định dạng .m3u lại chưa được xử lý tương tự, khiến nguy cơ khai thác vẫn tồn tại nếu người dùng không đề cao cảnh giác.

Các chuyên gia khuyến cáo người dùng không nên mở bất kỳ file .m3u nào được gửi qua Telegram bản Desktop, đặc biệt trong môi trường Windows, cho đến khi Telegram triển khai cơ chế cảnh báo hoặc vá lỗi. Với các tổ chức, cần tăng cường giám sát lưu lượng mạng, sử dụng tường lửa (firewall) chặn các kết nối không xác định, hạn chế giao thức SMB ra ngoài internet để giảm thiểu rủi ro.