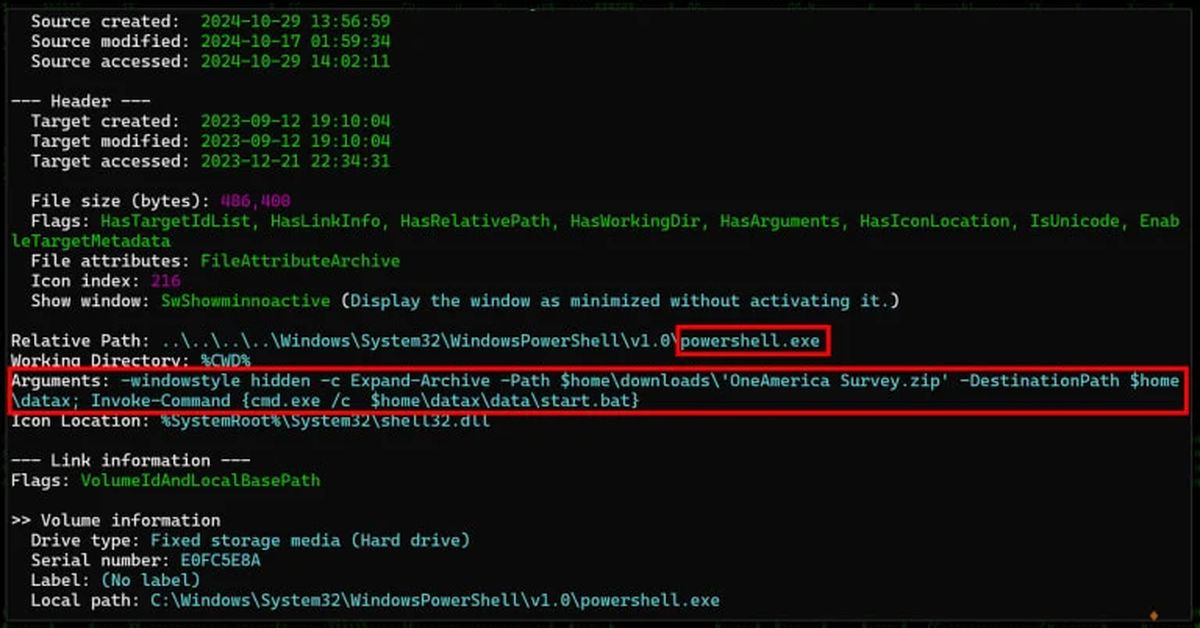

Theo Bleeping Computer, các nhà nghiên cứu bảo mật tại Securonix (Mỹ) đã phát hiện ra một chiến dịch tấn công mạng mới có tên CRON#TRAP đang nhắm vào nhiều tổ chức thông qua email giả mạo. Các tin tặc đã sử dụng một chiến thuật tinh vi khi giả mạo email khảo sát từ công ty bảo hiểm để khiến người dùng mất cảnh giác. Email lừa đảo này sẽ đi kèm một tập tin ZIP dung lượng lớn 285 MB chứa máy ảo Linux với mã độc được cài đặt sẵn. Khi người dùng giải nén tập tin này, một lệnh PowerShell sẽ tự động kích hoạt, giải nén dữ liệu và cài đặt máy ảo vào hệ thống Windows.

Máy ảo Linux này hoạt động thông qua công cụ QEMU – một phần mềm hợp pháp nên không gây ra cảnh báo bảo mật. Quá trình cài đặt còn hiển thị một hình ảnh lỗi giả mạo, tạo cảm giác rằng liên kết khảo sát đã bị lỗi, nhằm đánh lạc hướng nạn nhân trong khi mã độc ngầm vận hành bên trong máy ảo.

Phân tích từ Securonix cho thấy mã độc đã dùng PowerShell để giải nén, chạy máy ảo Linux chứa backdoor trên Windows và tránh các cảnh báo bảo mật hệ thống

Máy ảo độc hại này chứa một công cụ gọi là Chisel, cho phép duy trì kênh liên lạc bảo mật thông qua giao thức HTTP và SSH với máy chủ điều khiển của kẻ tấn công. Qua đó, các tin tặc có thể truy cập hệ thống từ xa mà không bị tường lửa ngăn chặn. Tin tặc cũng có thể sử dụng các lệnh như “get-host-shell” để mở giao diện dòng lệnh trên hệ thống hoặc “get-host-user” để xác định quyền hạn của người dùng, giúp tăng cường khả năng điều khiển và thực hiện nhiều thao tác nguy hiểm như giám sát, lấy cắp dữ liệu hoặc cài thêm mã độc.

Để duy trì quyền truy cập lâu dài, mã độc tự động khởi động lại cùng hệ thống mỗi khi thiết bị bật lại. Công cụ còn tự động tạo các khóa SSH, cho phép mã độc bỏ qua bước xác thực mỗi lần đăng nhập lại, duy trì kết nối lâu dài với hệ thống của nạn nhân.

Trước những mối đe dọa từ CRON#TRAP, các chuyên gia bảo mật khuyến cáo doanh nghiệp nên giám sát các tiến trình đáng ngờ như “qemu.exe” xuất hiện trong thư mục dễ truy cập của người dùng, đồng thời đưa QEMU và các công cụ ảo hóa vào danh sách chặn. Với những thiết bị quan trọng, nên vô hiệu hóa tính năng ảo hóa trong BIOS để ngăn ngừa mã độc lợi dụng.

Chiến dịch CRON#TRAP cho thấy tội phạm mạng đang ngày càng lợi dụng các công cụ ảo hóa hợp pháp để xâm nhập và duy trì quyền kiểm soát hệ thống mà không bị phát hiện. Các tổ chức cần nâng cao cảnh giác và thực hiện biện pháp phòng ngừa để bảo vệ mạng khỏi những cuộc tấn công tinh vi, tránh các rủi ro về an ninh và mất dữ liệu nghiêm trọng.